一、实验概述

网络系统集成综合实验是网络工程专业的重要实践环节,旨在通过系列实验培养学生设计、部署、配置和管理完整网络系统的能力。本实验作为系列中的第六部分,聚焦于网络安全的基石之一——访问控制列表(Access Control List, ACL)的配置,并将其置于网络系统安装与集成的整体框架中进行实践。实验不仅要求掌握ACL的命令行配置,更强调理解其在真实网络拓扑中的战略部署意义,以实现安全策略与网络功能的有机集成。

二、实验核心:访问控制列表(ACL)配置详解

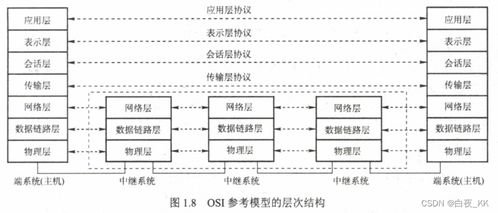

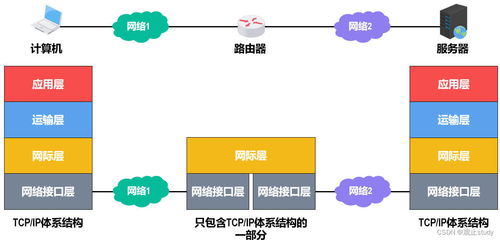

访问控制列表是一种基于包过滤的网络安全技术,工作在路由器或三层交换机的接口上,通过分析数据包的源/目的IP地址、协议类型(如TCP、UDP、ICMP)及端口号等信息,决定数据包是“允许”通过还是“拒绝”通过,从而实现对网络流量的精确控制。

- ACL类型与规则:

- 标准ACL:仅依据源IP地址进行过滤,编号范围为1-99、1300-1999。配置简单,但控制粒度较粗。

- 扩展ACL:可以依据源IP、目的IP、协议类型以及源/目的端口号进行过滤,编号范围为100-199、2000-2699。控制精度高,是实施复杂安全策略的首选。

- 规则特点:ACL规则按顺序自上而下匹配,一旦匹配成功即执行相应操作(permit或deny),且末尾隐含一条“拒绝所有”的规则。因此,规则的编写顺序至关重要。

- 关键配置步骤(以思科设备为例):

- 创建ACL:在全局配置模式下,使用

access-list [编号] [permit/deny] [参数]语句逐条定义规则。

- 应用ACL:在接口配置模式下,使用

ip access-group [编号] [in/out]命令将ACL绑定到特定接口的入方向或出方向。方向的选择直接影响过滤效果。

- 验证与诊断:使用

show access-lists查看ACL内容及匹配计数,使用show ip interface [接口]查看接口应用的ACL,利用匹配计数和调试命令进行排错。

- 典型应用场景:

- 保护服务器区域:在连接服务器群的接口入方向应用扩展ACL,只允许特定IP地址访问服务器的关键服务端口(如HTTP 80、SSH 22)。

- 限制网络访问:在连接外部网络或特定部门的接口上应用ACL,禁止其对内部敏感子网或特定服务的访问。

- 实现基本流量控制:通过限制P2P下载或视频流端口,优化带宽使用。

三、实验整合:ACL在网络系统安装与集成中的部署

本实验并非孤立地配置ACL,而是将其作为网络系统集成的一个关键安全模块。完整的实验流程应包含:

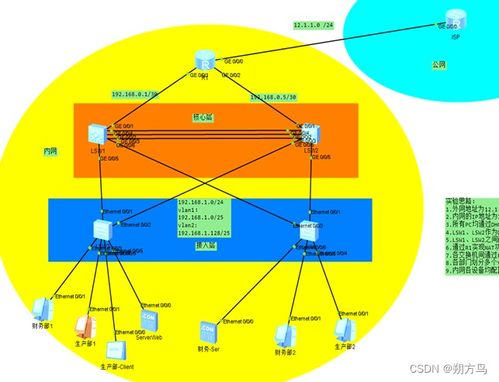

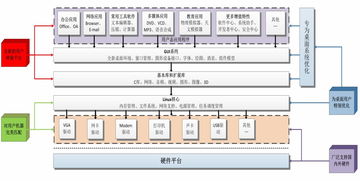

- 网络系统规划与安装:根据实验拓扑,完成路由器、交换机等网络设备的物理连接与基础IP地址规划。为VLAN、服务器区、用户区等分配网段,并配置路由协议(如静态路由或OSPF)确保全网互通。这是ACL发挥作用的基础平台。

- 需求分析与ACL设计:基于模拟的“安全策略需求”(如:财务部服务器仅允许管理员网段访问;禁止外部用户ping核心设备;允许全体员工访问互联网Web但禁止特定娱乐网站),设计ACL的类型、编号、具体规则条目及其应用的接口与方向。绘制ACL部署示意图。

- 分步配置与集成测试:

- 在已实现互通的基础网络上,登录相应网络设备,进行ACL的创建与应用。

- 采用“配置-测试-验证”的循环方法。例如,配置完一条ACL后,立即从受控源主机向目标发起访问(如ping、telnet、HTTP请求),同时使用

show access-lists观察匹配计数器是否增加,以验证ACL是否按预期工作。

- 特别注意ACL对已有业务的影响,避免因配置错误导致网络中断。

- 系统联调与文档编制:在所有ACL配置完毕后,进行全面的连通性和安全性测试,确保安全策略得到贯彻,同时合法的业务访问不受影响。详细记录网络拓扑图、IP地址规划表、ACL配置清单、测试用例及结果,形成完整的实验报告。

四、实验与意义

通过本次综合实验,学生能够深刻理解ACL不仅是几条命令行,更是一种重要的网络安全设计思想。它将抽象的“安全策略”转化为设备上可执行的具体规则,是连接网络逻辑设计与物理实现的关键桥梁。实验强调了在网络集成项目中,安全配置(如ACL)必须与地址规划、路由交换配置同步考虑、协同部署,从而培养学生在复杂工程场景中解决实际问题的能力,为未来从事网络规划、运维与安全管理工作奠定坚实的实践基础。